Sicherheit?!

20. Oktober 2021 21:42 Uhr | Dr. Ulrich Kampffmeyer | Permalink

Das BSI Bundesamt für Sicherheit in der Informationstechnik hat seinen Jahresbericht 2021 vorgelegt. Es sieht düster aus. Die IT-Sicherheitslage bleibt angespannt und kritisch. Auf knapp 100 Seiten beschreibt “Die Lage der IT-Sicherheit in Deutschland” Gefährdungen der Cybersicherheit, die generelle Lage der IT-Sicherheit und zielgruppenspezifische Erkenntnisse ergänzt um Fazit, Glossar und Quellen. Die Erkenntnis “Digitalisierung braucht Sicherheit” ist banal. Dass sich “Cyber-Erpressungen” zur größten Bedrohung entwickelt haben, ist äußerst kritisch.

Die Maßnahmen, die gegen die Lücken in der Sicherheit Deutscher Unternehmen, Verwaltungen und Organisationen richten, orientieren sich am BSI-Grundschutz. Für Organisationen, die dem IT-Sicherheitsgesetz 2. unterliegen, kommen noch die KRITIS-Anforderungen oben drauf. Dies alles löst aber nicht die Probleme ungesicherter Systeme, schlecht geschützter Software und wackeliger Cloud-Lösungen. Ob allerdings Zertifizierungen von Produkten, IT-Installationen vor Ort und Schutzprofilen hier ausreichen, ist mehr als fraglich.

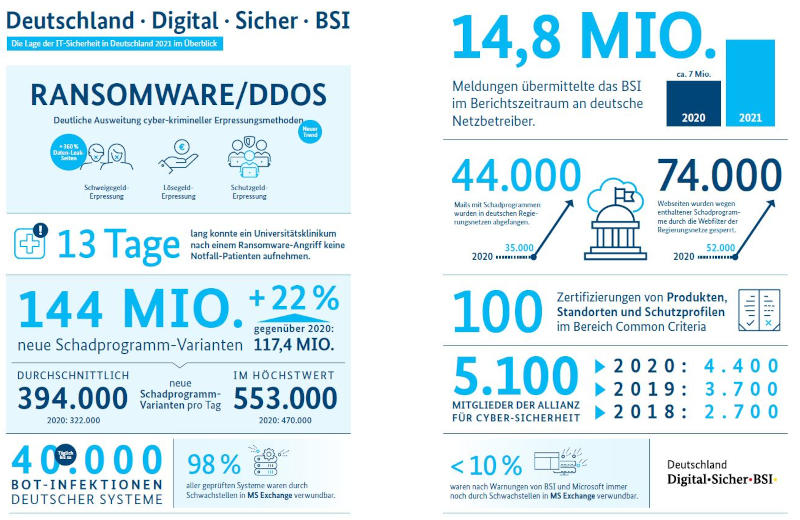

In einer Grafik sind die wichtigsten Zahlen des Berichtes zusammengefasst:

Die Angriffe auf die Infrastruktur von Behörden und Firmen wie auch auf kritische Einheiten wie Krankenhäuser, Wasserwerke, Energieleitungsunternehmen usw. haben drastisch zugenommen. Neben der Erpressung macht sich inzwischen auf der illegale Verkauf oder die Veröffentlichung von Daten breit. Eine Sisyphus-Arbeit dagegen anzukämpfen. Lösegeldzahlungen erhöhen die Attraktivität der Cybererpressung und sind ein einträgliches illegales Geschäftsmodell. Da vielfach aus dem Ausland und komplett verschleiert gearbeitet wird, lässt sich die Flut kaum eindämmen. Die großen Anbieter von Standardsoftware und Cloud-Dienstleistungen müssen noch mehr in Sicherheit investieren. Dies gilt nicht nur für E-Mail-Programme sondern alle Softwareprodukte mit Reichweite. Reichweite machen sich Cyber-Kriminelle nämlich zu nutze, in dem sie betriebssystemnahe Software infizieren und das Virus durch den Hersteller der Software oder dessen Partner selbst verbreiten lassen. Die Angreifer sind hier inzwischen deutlich schlauer (und meistens mehr als einen Schritt den Verteidigern voraus) als in der Vergangenheit. Schadsoftware legt sich erstmal eine Weile zur Ruhe, infiltriert nur langsam und nicht sichtbar die Systeme, okkupiert die Datensicherungen , um dann nach Wochen oder Monaten erst loszulegen. Wiederherstellungsversuche selbst auf komplett neuen Systemen scheitern dann beim Rückspielen der Datensicherungen. Alles was mit dem Netzwerk des Unternehmens und dem Internet verbunden ist, wird so betroffen.

Bietet WORM-Archivierung Sicherheit?

Das Informationsmanagement in den Unternehmen steht vor großen Herausforderungen. Aber hier schlummern auch Potentiale, die Schutz vor krimineller kryptografischer Verschlüsselung bieten (das man die Kommunikation sowie bestimmte Daten und Speicherorte, besonders auf Mobilgeräten und in der Public Cloud verschlüsseln sollte, ist unbenommen und ebenso wichtig). In der revisionssicheren elektronischen Archivierung waren in der Vergangenheit digitale optische Speicher en vogue, die in Jukeboxen verwaltet nur das einmalige, physische Beschreiben des Mediums erlaubten. Solche Jukeboxen wurden mit spezieller Software adressiert und waren quasi nur nearline, bzw. die Medien waren offline, wenn sie nicht im Laufwerk lagen. Prinzipien der einmaligen Beschreibbarkeit – Write Once Read Many, WORM – haben sich dann in spezielle CAS-Subsysteme und später dann in reine Software-Lösungen auf Basis von Netzwerkspeichern verlagert.

Die Speichermedien selbst können effizient gegen Versuche kryptografischer Verschlüsselung geschützt werden, zumal es auch für Ransomware schwierig sein dürfte, große Archive zu verschlüsseln. Entscheidend ist hier der separate Zugang zu diesen Systemen. Bekannte Schwachstelle ist natürlich die Indexdaten und die Archivsystemverwaltungssoftware, die sich natürlich auf normalen Festplattenspeichern befindet. Wird diese infiziert und kodiert, dann ist kein Zugriff auf die im sicheren Archiv gespeicherten Informationsobjekte möglich. Deshalb ist es auch erforderlich, dass die Metadaten wie die Indexinformationen mit den Objekten auf die Archivspeicher geschrieben werden und dass man durch Protokolle und Recovery-Software sichere Punkte für die Wiederherstellung ermitteln kann.

Wir möchten hier den geneigten Leser unseres Blogs fragen, ob hierzu schon Erkenntnisse aus realen Situationen vorliegen. Es gilt einzuschätzen, ob die elektronische Archivierung, die Schutz und Verfügbarkeit des Wissens und der digitalen Assets des Unternehmens sicherstellen soll – auch einen entsprechenden Schutzwall gegen die Cyberkriminalität bietet.